Saber como implementar la NIS2 es lo más importante para una empresa, una vez que tienes claro que te aplica y que conoces los requisitos que se deben cumplir.

Los artículos 21 y 23 de la Directiva son los que especifican cuales son los requisitos y obligaciones de la NIS2.

Pero si los lees es probable que te quedes exactamente igual ya que en esos artículos se especifica lo que deben cumplir las empresas pero no el cómo cumplirlo.

En este artículo te voy a explicar en más profundidad el como implementar la NIS2.

Qué políticas y procedimientos de trabajo debes desarrollar.

Y además cómo debería de estar estructurado tu procedimiento de notificación de incidentes.

Creo que no hay artículo más completo y extenso que este sobre como implementar NIS 2 en una página en Castellano.

Me ha llevado muchas horas escribirlo, así que, si quieres aprenderlo, lee atentamente este post.

Contents

Como implementar la NIS2 cumpliendo los requisitos de la norma

Los artículos 21 y 23 de la NIS2 son los que contienen los principales requisitos y obligaciones para cumplir con esta Directiva Europea.

Se trata de implementar una serie de medidas técnicas, operativas y de organización para proteger las operaciones diarias de las organizaciones y la prestación de sus servicios.

Concretamente lo que se quiere proteger es:

- Cualquier sistema de red.

- Cualquier sistema de información.

- El entorno físico de dichos sistemas.

Pero como imaginarás, la Directiva NIS2 no aplica a cualquier organización.

Si quieres saber si la NIS2 debe implementarla tu empresa, puedes leer este artículo que he escrito: NIS2 a quien aplica.

Y si ya sabes que esta Directiva Europea le aplica a tu organización y por lo tanto tienes que implementarla, lo que tienes que cumplir es:

- Una serie de medidas para la gestión de riesgos de ciberseguridad.

- Un proceso de notificación en caso de incidentes

Y esto es lo que vamos a ver ahora para que sepas como implementar la NIS2 en tu organización.

Como implementar las medidas para la gestión de riesgos de ciberseguridad

Según el artículo 21 de la Directiva, las medidas de seguridad que tendrás que implementar para gestionar los riesgos en ciberseguridad según la NIS2 son los siguientes:

- Análisis de riesgos

- Políticas de seguridad.

- Gestión de incidentes

- Plan de continuidad

- Seguridad en la cadena de suministro.

- Seguridad en la adquisición, desarrollo y el mantenimiento de sistemas de redes y de información

- Formación en ciberseguridad

Gráficamente, las medidas de seguridad a implementar serían las siguientes:

Vamos a ver ahora una a una todos estas medidas de seguridad.

Como implementar la medida de seguridad de realizar un Análisis de Riesgos

Implementar la un método, análisis y realización de análisis de riesgos son los cimientos donde descansará la ciberseguridad de tu organización.

Entre más tiempo le dediques y más tengas en cuenta los procesos, sistemas y herramientas que utilizas en tu empresa para realizar este análisis de riesgos más segura será tu organización, te lo garantizo.

Para realizar un análisis de riesgos puedes utilizar para Magerit o cualquier otra metodología. Lo importante es que seas capaz de identificar:

- Tus principales activos y agruparlos por categoría: hardware, software, repositorios, centros de datos, recursos humanos, etc.

- Como mínimo las 3 principales dimensiones de la seguridad por cada activo (Confidencialidad, Integridad, Disponibilidad).

- La probabilidad de que se materialicen las amenazas identificadas.

- Las consecuencias de que se materialicen las amenazas identificadas.

- El nivel de riesgo final (el que no se puede asumir y el que sí se puede asumir).

Esto lo puedes construir fácilmente cogiendo un Excel y detallando en cada hoja del Excel lo que te voy a ir comentando a continuación.

Principales activos para implementar el análisis de riesgos

Llama a cada hoja de Excel en función del activo que estás identificando y que vas a evaluar: Software y Apps, Equipos informáticos, Instalaciones e infraestructura, documentación física/digital, dispositivos móviles, recursos humanos, etc.

Para cada grupo de activo haz una lista detallando cada uno de ellos.

Por ejemplo: para Software y Apps podrías identificar:

- Microsoft Office

- Sophos antivirus

- Google Work Space (correo electrónico)

- Etc

Y así con cada grupo de activos.

Principales dimensiones de seguridad

Asocia para cada activo, al menos, las tres principales dimensiones de la seguridad:

- Confidencialidad.

- Integridad.

- Disponibilidad.

Y establece para cada una de ellas un criterio con una puntuación del 1 al 5 en base a las consecuencias que ocurrirían si el activo pierde la confidencialidad y el acceso a qué tipo y cuánta información se tendría. Define qué significa 1, 2, 3, 4 y 5.

Haz lo mismo con Integridad: qué pasa si el activo pierde la integridad en base a cuánta información se tiene acceso y qué tipo de información se puede modificar.

Igual con Disponibilidad.

Una vez lo hagas tendrás el nivel de criticidad de forma natural de los activos que has identificado para cada grupo de activos.

Yo establecería que la máxima puntuación de entre Confidencialidad, Integridad, Disponibilidad será la puntuación de Criticidad que tendrá ese activo.

Es decir cómo de crítico de forma natural es el activo por sí mismo desde el punto de vista de estas tres dimensiones.

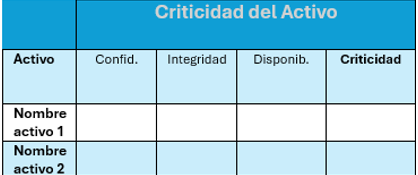

Por lo tanto, gráficamente en nuestra tabla excel, de momento tenemos esto:

Para valorar la puntuación total de la Criticidad puedes establecer como criterio la mayor puntuación por cada activo de las tres dimensiones de seguridad: Confidencialidad, Integridad, Disponibilidad.

Probabilidad de que se materialicen amenazas identificadas

Puedes coger el catálogo de Magerit v3 que tiene a disposición el Ministerio de Hacienda y Administraciones Públicas para identificar las diferentes amenazas existentes que pueden impactar en los sistemas y redes de tu organización.

Haz un listado de todas ellas o agrúpalas por tipologías.

Este listado o agrupación colócalo por columnas para que enfrentes a los activos (colocados en filas) con cada una de las amenazas.

Entonces para cada amenaza o grupo de amenazas establece un criterio del 1 al 5 por ejemplo para decidir cómo de probable es que se materialice esa amenaza.

Puedes establecer un criterio basado en el número de veces que podría materializarse en el tiempo y en base a ello decidir qué es 1, 2, 3, 4, 5.

Cuando lo tengas, valora entonces cada activo en base a la probabilidad de que se materialice esa amenaza e impacte en la confidencialidad, integridad y disponibilidad de dicho activo.

Por ejemplo, si estás valorando el activo “equipos informáticos” para un grupo de amenazas que has llamado “desastres naturales: fuego, agua, otros desastres”; valora como de probable es de que los equipos informáticos puedan verse afectados por estos desastres naturales y colocas el valor de 1, 2, 3, 4, 5 en base al criterio que has definido.

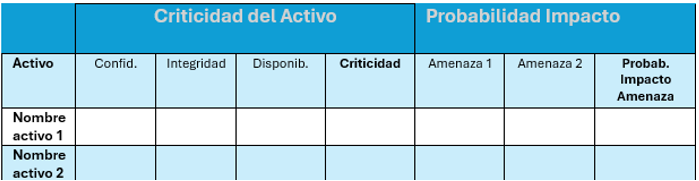

Tendrás por lo tanto por cada activo las diferentes amenazas que has valorado y eso te debe dar una puntuación total de probabilidad de impacto de amenazas.

Gráficamente, en nuestra tabla Excel, se quedaría algo así:

La puntuación global de la probabilidad de impacto de amenazas la puedes establecer sumando cada amenaza o grupo de amenazas a partes iguales, es decir el mismo porcentaje para cada amenaza o grupo de amenaza.

Consecuencias de que se materialicen amenazas identificadas

Si tenemos la Criticidad y la probabilidad de que se materialicen una serie de amenazas, solo nos quedaría el definir las consecuencias para obtener un nivel de riesgo de forma sencilla.

En la sencillez está la clave.

No tienes por qué complicarte a la hora de establecer tu método de establecer el nivel de riesgo, algo así podría valer.

Nivel de Riesgo = Criticidad del Activo x Probabilidad Amenaza x Consecuencias.

Y las consecuencias las puedes definir en términos monetarios para que sea sencillo de cuantificar.

Estableces el criterio 1, 2, 3, 4, 5 en base a las pérdidas que estimas si se materializa la amenaza.

Por lo tanto por columnas identifica cada amenaza pero desde el punto de vista de las pérdidas económicas que supondría para tu organización si esa amenaza se materializase.

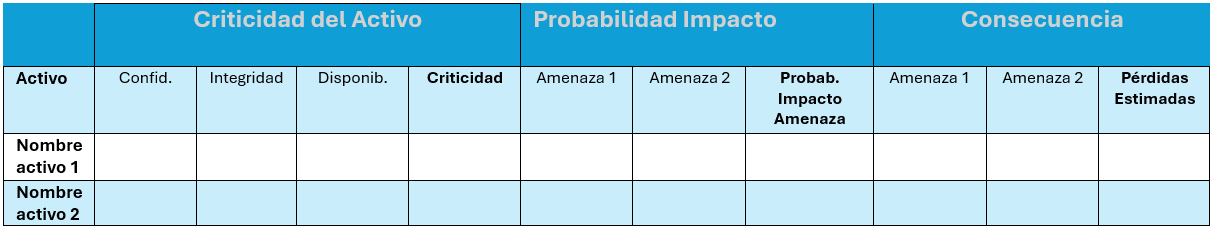

Tendríamos por tanto algo así, de momento:

La puntuación global de la consecuencia (pérdidas estimadas) de las amenazas la puedes establecer sumando cada amenaza o grupo de amenazas a partes iguales, es decir el mismo porcentaje para cada amenaza o grupo de amenaza.

Bien pues ahora que hemos hecho un listado de activos, le hemos puesto una puntuación de criticidad, una probabilidad de materialización por cada amenaza y unas consecuencias económicas, nos falta sólo establecer el nivel de riesgo final.

Y eso es lo que vamos a hablar ahora.

Nivel de riesgo final

Recordemos que el nivel de riesgo lo podemos medir así:

Nivel de Riesgo = Criticidad del Activo x Probabilidad Amenaza x Consecuencias.

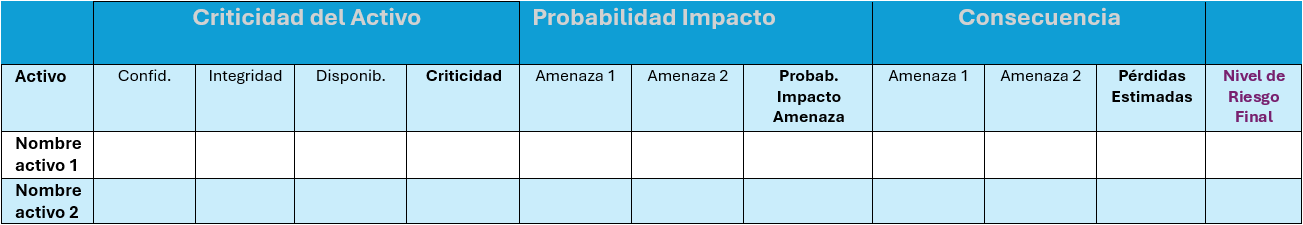

Finalmente tenemos esto:

Por lo tanto, aquí multiplicamos la puntuación de “criticidad” por la puntuación de “Probabilidad de Impacto de Amenaza” por la puntuación de “Pérdidas Estimadas” y obtenemos el Nivel de Riesgo Final.

La fórmula final la puedes dividir entre 5 y por lo tanto tienes un rango de Nivel de Riesgo Final entre 0,2 y 25 puntos.

Esta formula la puedes establecer como mejor creas, lo importante es que tenga sentido.

Lo más importante hasta aquí es que decidas cuáles es tu nivel de riesgo aceptable y no aceptable.

Todo lo que consideres no aceptable deberás establecer un plan de acción para mitigarlo o transferirlo.

Como implementar Políticas de seguridad: cuales y cómo hacerlo para cumplir con la NIS2

En muchas ocasiones el plan de acción para mitigar un riesgo incluirá la implementación de herramientas y también la adopción de políticas de empresa desde el punto de vista de la seguridad de la información.

En tu caso, deberás implementar una serie de políticas lo suficientemente robustas para abordar a los riesgos planteados en el punto anterior y cumplir con la NIS2.

¿Y de qué políticas estamos hablando?

Pues políticas relacionadas con:

- el uso de puntos finales de usuarios (endpoints).

- los recursos humanos: antes del empleo, durante y después del empleo.

- la gestión de sus activos.

- la clasificación, tratamiento y manipulación de la información física y digital.

- la gestión de controles de accesos físicos y lógicos.

- el usos de la criptografía cuando sea necesaria.

- la seguridad física.

- la gestión de vulnerabilidades.

Vamos a hablar de cada una de ellas.

Como implementar una política del uso de puntos finales de usuarios (endpoints)

Los dispositivos de los empleados pueden ser una puerta de entrada a amenazas si no se gestionan correctamente.

Y como siempre, el ser humanos siempre es el eslabón más débil a la hora de materializarse las amenazas de ciberseguridad.

Por lo tanto en este artículo habla sobre:

- El control de dispositivos personales y corporativos: establece las diferencias entre dispositivos permitidos y restringidos.

- Describe posibles soluciones de gestión de dispositivos móviles (MDM) o procesos alternativos como el cifrado de sus tarjetas.

- Las actualizaciones de los sistemas operativos y aplicaciones y parches de seguridad.

- Las protecciones contra malware y accesos no autorizados: antivirus, firewalls, el uso de autenticación multifactor (MFA).

Como implementar una política en recursos humanos: antes del empleo, durante y después del empleo

El personal de tu organización es clave en la seguridad, por lo que su ciclo laboral debes protegerlo con buenas prácticas.

¿Y qué prácticas? Pues algunas de estas:

- Antes del empleo: contratación y formación inicial para evaluar los riesgos en los roles existentes. A qué fuentes de información acudes para comenzar el proceso de contratación.

- Durante el empleo: concienciación y control para establecer y entregar tus políticas a los empleados. También hacer seguimiento para comprobar su eficacia.

- Después del empleo: describe cómo se tienen que llevar a cabo las bajas de accesos y eliminación de credenciales y sobre todo qué método vas a utilizar para no olvidarlo.

Como implementar una política de gestión de activos

Es clave conocer y controlar los tipos de activos que tienes en tu organización, para ello debes:

- Realizar un Inventario y clasificación de activos: hardware, software, etc y cómo deben estar etiquetados y protegidos.

- Llevar el control de accesos y responsabilidades sobre estos activos: quiénes son los propietarios de los activos, qué se debe hacer para llevar a cabo cambios en esos activos.

Como implementar una política de clasificación, tratamiento y manipulación de la información física y digital

Para toda la información en papel, digital y en tus sistemas de información debes proteger el acceso y manejo a dicha información.

Para ello describe en esta política:

- La clasificación de la información: detalla los tipos de datos (públicos, internos, confidenciales), reglas para cada tipo de información (qué roles pueden tener acceso y cuáles no).

- Tratamiento y manipulación de la información: indica cómo se debe proteger con el uso de contraseñas, cifrados, copias de seguridad, borrado seguro, etc.

Como implementar una política de control de accesos físicos y lógicos

Limitar el acceso físico a las oficinas y acceso lógico a tus sistemas de información es una política que debes implementar para hacer más segura tu organización.

Para ello puedes establecer dos grandes epígrafes en tu política:

- Control de accesos lógicos (sistemas y redes): describe cómo debe ser el uso de autenticación multifactor (MFA) y la creación y almacenamiento de contraseñas. Identifica además en qué casos puede existir una segregación de redes y quién tiene acceso a cada una de esas redes.

- Control de accesos físicos (oficinas y centros de datos): describe qué pasos y controles existen hasta entrar en tu organización como el uso de tarjetas, identificación, registros de entrada, biometría, etc. Define en esta política cuáles son las áreas seguras y cómo monitorizas el control de acceso.

Como implementar una política de uso de criptografía (cuando sea necesario)

Usar criptografía protege los datos sensibles en tránsito y en reposo que usa tu organización.

En esta política puedes describir cómo usar el cifrado para datos almacenados y para las comunicaciones y datos en tránsito:

- Usar el cifrado de datos almacenados: describe qué activos están cifrados como en discos duros. Detalla qué tipo de cifrado se está usando como por ejemplo AES-256 y el cómo se gestionan las claves seguras.

- Usar el cifrado de comunicaciones y datos en tránsito: describe si usas VPNs y protocolos seguros de comunicación. Cómo envías información cifrada por email.

Como implementar una política de gestión de vulnerabilidades

Esta política va a ser esencial porque detectar y corregir vulnerabilidades a tiempo reduce la exposición a ciberataques en tu organización.

Para redactar esta política puedes describir:

- Cómo establecer controles para prevenir vulnerabilidades: describe cuáles son las restricción en las instalación de software por ejemplo.

- El proceso para realizar la identificación y análisis de vulnerabilidades: describe el método que se utiliza en tu organización para identificar vulnerabilidades como escaneos de sistemas y redes, o uso de herramientas como SIEM e IDS.

- El proceso para aplicar parches y mitigaciones: cómo se deben realizar las actualización y cómo para sistemas operativos y aplicaciones.

Como implementar un procedimiento para la notificación de incidentes

Este procedimiento es un requisito esencial si estas buscando como implementar la NIS 2 en tu organización.

Según el artículo 23 de la Directiva NIS2, si ocurre un incidente de ciberseguridad en tu organización, tienes una serie de plazos claros para notificar:

- Alerta temprana: Dentro de las primeras 24 horas tras detectar el incidente.

- Informe inicial: En un máximo de 72 horas.

- Informe final: En un plazo máximo de un mes.

Procedimiento de Alerta temprana

La alerta temprana es la primera notificación que debes realizar a las autoridades competentes dentro de las primeras 24 horas tras detectar un incidente significativo en tu organización.

Para ello tienes que:

- Haber identificado el incidente, evaluar su impacto y llegar a la conclusión de que es significativo. primero que haber identificado el incidente.

- Notificar a la autoridad competente o CSIRT: recopilar información como fecha y hora, sistema o servicio afectado, breve descripción del incidente, posibles repercusiones.

- Envío de la alerta: a través de los canales oficiales de comunicación definidos por la autoridad nacional, que en el caso de España será INCIBE-CERT u otro organismo que se especifique cuando se lleve a cabo la trasposición de la Directiva NIS2 a la legislación Española.

- Activar el protocolo interno de respuestas ante incidentes que tengas desarrollado en tu organización para contener el ataque.

Procedimiento de realización de Informe inicial (72 horas)

El informe inicial debes enviarlo en un plazo máximo de 72 horas, proporcionando más detalles sobre el incidente y su impacto en tu organización.

Para ello:

- Recopila más información adicional: evaluar la gravedad del incidente, identifica si hay sistemas críticos comprometidos, determinar si el incidente sigue activo o ha sido mitigado.

- Prepara el informe inicial: actualiza la información del formulario de alerta temprana, haz un análisis preliminar del impacto y posible causa raíz, describe las acciones tomadas hasta el momento en tu organización.

- Envío del informe inicial: mediante los canales establecidos a la autoridad competente (INCIBE) o CSIRT por los canales establecidos (en el caso de España INCIBE-CERT).

Procedimiento de realización de Informe final (1 mes posterior al incidente)

En el informe final debes proporcionar una evaluación completa del incidente que incluya las acciones correctivas implementadas.

Redacta este informe con estos apartados:

- Descripción detallada del incidente, su origen y evolución.

- Impacto real y los daños sufridos.

- Acciones correctivas y preventivas implementadas para evitar un incidente parecido en el futuro.

- Conclusiones y aprendizajes obtenidos.

- Envío del informe final: mediante los canales establecidos a la autoridad competente (INCIBE) o CSIRT por los canales establecidos (en el caso de España INCIBE-CERT).

Como implementar un procedimiento de plan de continuidad

Lo que pretende la NIS2 es que las organizaciones implementen un protocolo de actuación para saber cómo reaccionar ante la interrupción de alguna o de todas sus áreas de negocio y permitan la recuperación de la actividad lo más temprano posible.

¿Por qué esta necesidad?

Pues porque como hemos visto en este artículo y en otro artículo que escribí sobre a quien aplica la NIS2, esta interrupción afectará a servicios esenciales y críticos para la sociedad.

Por lo tanto, a la hora de describir este procedimiento de trabajo, divídelo en estos apartados:

- tus procesos de negocio: los principales servicios que presta tu organización, los activos, los sistemas de información y las redes utilizados para prestar dicho servicio.

- tipos de escenarios de desastres: pérdida de integridad de los datos, riesgos técnicos, riesgos en el edificio, riesgos en los recursos humanos.

- plan de recuperación: equipos de actuación, partes interesadas a comunicar en caso de desastre, declaración del desastre y activación del plan en base a cada escenario (las tareas a realizar), recuperación del desastre y vuelta a la normalidad.

- simulacro de aplicación de un desastre y prueba de recuperación: planifica y realiza una prueba, un simulacro de desastre y actúa en consecuencia, mide los resultados de esa prueba y decide si ha sido eficaz.

Como implementar un procedimiento relacionado con la seguridad en la cadena de suministro

Para crear un procedimiento relacionado con la seguridad en la cadena de suministro, habla de los siguientes apartados:

- Identifica cuáles son los suministros exteriores que compra tu empresa.

- Establecer un criterio para realizar una evaluación inicial y periódica.

- Dentro del criterio de evaluación inicial incluye requisitos que debe cumplir tu proveedor.

- Describe si puede existir la posibilidad o no de subcontratación por parte de tu proveedor.

- Cómo se documentan los acuerdos y cómo se firman.

- Cómo vas a controlar y limitar los accesos físicos y lógicos cuando sea necesario.

En resumen, se trata de establecer un método para la selección, control y evaluación de tus proveedores.

Como implementar un procedimiento para adquirir, desarrollar y mantener sistemas de redes y sistemas de información

Desde el punto de vista de sistemas de redes y sistemas de información, deberás de tener en cuenta la seguridad respecto a la cadena de suministro que te indiqué anteriormente.

Si vas a comprar algún sistema de redes o sistemas de información ten en cuenta la seguridad con la que deben trabajar tus proveedores.

Pero si en lugar de comprarla, vas a desarrollar y/o mantener sistemas de redes y/o sistemas de información, el que deberás de tener seguridad eres tú al diseñar y desarrollar esos sistemas de redes y/o sistemas de información.

Por lo tanto, en este procedimiento, redacta cuáles serán los métodos de seguridad a la hora de:

- Controlar de acceso y autenticación al código.

- El cifrado de datos, tanto en reposo como en tránsito.

- Desarrollo seguro de software, siguiendo principios como OWASP.

- Registro y monitoreo de actividad

- Gestión segura de API y conexiones externas.

- Actualizaciones y gestión de parches de seguridad.

Como implementar las obligaciones de formación en ciberseguridad a empleados

Está más que comprobado que los errores humanos y las acciones no intencionadas son una de las principales vulnerabilidades en la ciberseguridad de las organizaciones.

Formaciones en ciberseguridad hay muchas. Algunas buenas y otras no.

Algunas avanzadas y otras muy básicas.

El Centro Criptológico Nacional de España ha habilitado un portal de formación llamado Angeles en el que, de forma gratuita, se presenta una oferta formativa bastante interesante respecto a:

- Cursos generales sobre seguridad de la información.

- Cursos familiarizados en ciberseguridad.

- Cursos sobre el Esquema Nacional de Seguridad.

- Cursos especializados

- Cursos Ad-hoc.

Échale un vistazo porque vale la pena, son gratis.

Yo he hecho varios de ellos y son buenos.

Para implementar esta exigencia de la NIS2 puedes establecer una planificación de la formación para personal técnico y no técnico.

Para cada uno de estos perfiles podrás seleccionar formaciones más técnicas o más generales.

Bien, pues hasta aquí lo que quería comentarte acerca de como implementar la NIS2.

Espero que te haya ayudado a entender de verdad el cómo implementarla en tu organización.

Y recuerda que si necesitas ayuda para el cumplimiento de NIS2 , nosotros podemos ayudarte.

Fecha: 7 febrero 2025

Fuente Bibliográfica: Elaboración propia tras lectura de la Directiva NIS2: Directiva 2022/2555 DEL PARLAMENTO EUROPEO Y DEL CONSEJO

Fuente imagen principal: Elaboración propia usando Inteligencia Artificial

- Licenciado en Administración y Dirección de Empresas,

- Colegiado nº1498 por el colegio de economistas de Las Palmas de Gran Canaria,

- IRCA Certified ISO 9001 Lead Auditor con nº ENR-00555531

- Experto en Customer Experience Management

En mi web podrás encontrar información gratuita de mucho valor que comparto para mejorar la gestión de las empresas.

También encontrarás otros recursos como libros y otras herramientas que ofrezco al mercado para profundizar en las áreas que conozco y ayudar así a las organizaciones a ser más competitivas.

Autor del libro Como Implantar ISO 9001:2015 Paso a Paso.

Autor de la Academia Online IVE Academy